Zwei-Faktor-Authentifizierung

Grundlegendes

Die Universität, wie auch viele andere Organisationen, hat ein großes Problem mit dem sogenannten Phishing. Durch geschickt gefälschte E-Mails oder Telefonanrufe gelangen universitäre Zugangsdaten in die Hände von Kriminellen und werden in großem Stil für Kleinkriminalität, Datenspionage und Sabotage missbraucht. Deshalb hat sich die Universität entschlossen, neben verstärkten Schulungen der Mitarbeiter auf die schrittweise Einführung der sogenannten Zwei-Faktor-Authentifizierung zu setzen.

Bei der Authentifizierung (Anmeldung) mit einem zweiten Faktor wird zusätzlich zum Benutzernamen und dem Passwort ein weiterer Faktor abgeprüft, um Ihre Identität zu verifizieren. Dieser zweite Faktor kann beispielsweise ein durch eine Smartphone-Anwendung erzeugter Zahlencode oder auch ein Hardware-Token (ähnlich einem USB-Stick) sein. Der Vorteil ist: Dieser zweite Faktor kann nicht ohne weiteres im Rahmen eines Phishings unbedarft an einen Kriminellen weitergegeben werden, sondern ist fest an den Besitz einer Hardware (Smartphone oder Hardware-Token) gebunden.

Aus organisatorischen Gründen und nach sorgfältiger Abwägung von Sicherheit und Usability hat sich die Universität zunächst für ein einfaches, kostengünstiges, und weit verbreitetes Verfahren namens TOTP (Time-based One Time Password) mit einem von einer App erzeugten Zahlencode entschieden. Sie kennen dieses Verfahren vielleicht von anderen großen Diensteanbietern im Internet - beispielsweise Amazon oder Paypal.

Die Nutzung der Zwei-Faktor-Authentifizierung ist freiwillig. Wenn Sie das Verfahren nicht nutzen wollen, verändert sich für Sie nichts und Sie melden sich weiterhin wie gewohnt nur mit Ihrem Usernamen und Passwort bei den universitären Diensten an.

Registrierung einer App/Token

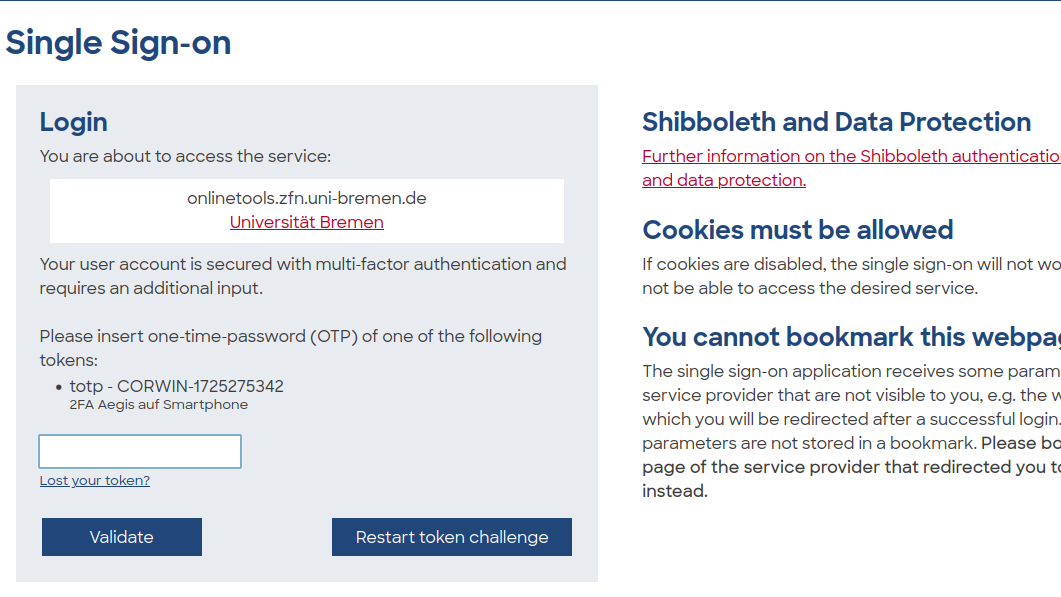

Wollen Sie die Zwei-Faktor-Authentifizierung nutzen, müssen Sie z.B. eine entsprechende App auf einem Smartphone installieren und dieses anschließend im Self-Service im universitären System registrieren - ein sehr einfaches Verfahren. Nach der Registrierung müssen Sie, wenn Sie sich bei einem Dienst anmelden, der bereits umgestellt wurde, zusätzlich zu Usernamen und Passwort einen durch die App erzeugten Zahlencode eingeben, der alle 30 Sekunden wechselt.

Schritt 1: Installation einer TOTP-fähigen App

Im ersten Schritt installieren Sie auf einem Smartphone eine TOTP-fähige App. Da das Verfahren sehr einfach ist, gibt es eine Vielzahl derartiger Anwendungen, die Sie einfach aus Ihrem präferierten Appstore herunterladen können. Verbreitet sind etwa Aegis und FreeOTP. Sie müssen keine Bedenken bzgl. des Datenschutzes haben. Diese Apps speichern keine Informationen in der Cloud - sie benötigen keinen Netzwerkzugriff.

Alternativ können auch einige Desktop-Anwendungen, etwa der Passwort-Manager KeepassXC, TOTP-Zugänge verwalten. Die Nutzung von Hardware-TOTP-Generatoren ist grundsätzlich möglich - da diese Geräte aber Probleme mit der notwendigen präzisen Uhrzeit haben, empfehlen wir die Nutzung eines Smartphones.

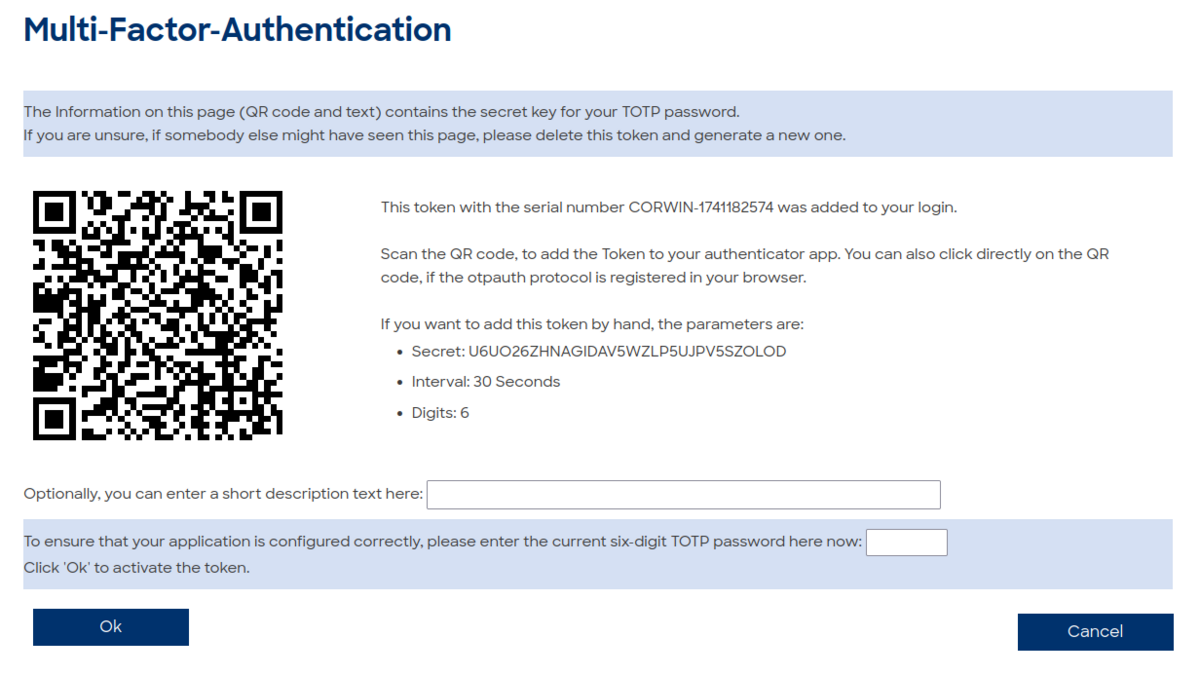

Schritt 2: Registrierung Ihres Smartphones

Nachdem Sie die Anwendung installiert haben, gehen Sie in die Onlinetools und rufen Sie dort die Seite 'Zwei-Faktor-Authentifizierung' auf. Wählen Sie dort den Punkt 'TOTP-Token hinzufügen'. Auf der folgenden Seite sehen Sie einen QR-Code, den Sie mit der zuvor installierten App einscannen. Damit ist die Registrierung auch schon abgeschlossen.

Nutzung von Hardware-Tokens

Neben der Nutzung von TOTP über beispielsweise ein Smartphone können Sie auch einen Hardware-Schlüssel verwenden. Es sollten alle Schlüssel funktionieren, die den Fido2-Standard unterstützen. Von uns getestet sind die folgenden Modelle:

| Yubico | Yubikey 5 NFC | ||||

| Yubikey 5 NFC FIPS | |||||

| Token2 | PIN+ Bio 3 | ||||

| PIN+ Release 3.1 | |||||

| T2TF FIDO2 and U2F Security Key | |||||

| T2TF-mini FIDO2 and U2F Security Key |

Token verloren?

Haben Sie keinen Zugriff auf die Zugangscodes oder ein Hardware-Token mehr, beispielsweise weil Ihr Smartphone gestohlen wurde oder kaputtgegegangen ist, können Sie sich bei Diensten, die mit einem zweiten Faktor abgesichert sind, nicht mehr anmelden und müssen einen vergleichsweise umständlichen Prozess starten, um Ihren Zugang zurückzusetzen.

Deshalb ist es empfehlenswert, wenn möglich zwei Geräte wie oben erläutert zu registrieren. Geht eines der Geräte verloren, können Sie sich mit dem zweiten Gerät anmelden, den Zugang über das verlorene Gerät sperren und unterbrechungsfrei weiter arbeiten.

Ist kein zweites Gerät vorhanden, müssen Sie Ihren Zugang zurücksetzen, in dem Sie Ihr Passwort zurücksetzen. Das Zurücksetzen des Passworts erlaubt es Ihnen zusätzlich, sich mit einem temporären Zugangscode anzumelden. So können Sie dann auf Ihre Einstellungen zugreifen und entsprechend neue Token hinzufügen.

Unterstützte Dienste

Die Dienstangebote der Universität werden nach Möglichkeit nach und nach um die Authentifizierung mit einem zweiten Faktor ergänzt. Bereits umgestellt sind (ohne Anspruch auf Vollständigkeit):

- Alle über den zentralen Single-Sign-On (Shibboleth) abgesicherten Dienste. Dies umfasst beispielsweise Nextcloud und das zentrale Self-Service-Portal (Onlinetools), aber auch alle externen Angebote im Rahmen der DFN-AAI (beispielsweise Verlagszugänge).

In naher Zukunft werden die folgenden Dienste ebenfalls mit dem zweiten Faktor abgesichert:

- Stud.IP (Umstellung auf Shibboleth)

- VPN

- Webmail

Dienste, bei denen die Anmeldung automatisiert durch ein zugreifendes Programm erfolgt (beispielsweise E-Mail) sind prinzipbedingt schwieriger mit einem zweiten Faktor zu versehen. Diese werden wir zu einem späteren Zeitpunkt ergänzen.

Selbstverständlich können Sie Dienste, die 2FA noch nicht unterstützen, auch nach der Registrierung für den zweiten Faktor weiter nutzen - der zweite Faktor wird bei diesen Angeboten ignoriert und die Anmeldung erfolgt unverändert nur mit Benutzername und Passwort.

Sie sind Betreiber eines eigenen Dienstes an der Universität und möchten die zentralen Authentifizierungsdienste (und damit auch 2FA) nutzen? Der beste Weg dorthin ist stark von Ihrer Anwendung abhängig. Idealerweise unterstützt Ihr Dienst entweder OpenId Connect (OIDC) oder SAML und kann daher per OpenId bzw. Shibboleth angebunden werden. Kontaktieren Sie uns unter campusserverprotect me ?!uni-bremenprotect me ?!.de, um die optimale Lösung zu finden und das weitere Vorgehen abzusprechen.

Datenschutz

Für das Verfahren werden keinerlei zusätzliche persönliche Daten gespeichert.

Im Rahmen der Registrierung wird eine zufällige Zeichenfolge (sog. Shared Secret) erzeugt und sowohl in Ihrer Smartphone-App als auch in der zentralen Nutzerdatenbank gespeichert. Aus der Verknüpfung dieses Shared Secret und der aktuellen Uhrzeit erzeugt ein mathematisches Verfahren den von Ihnen bei der Anmeldung einzugebenden Zahlencode.

Aus der Nutzung ergeben sich keine zusätzlichen Überwachungsmöglichkeiten.